비정상적 통신도 대응하는

AutoCrypt IVS

AutoCrypt IVS는 자동차 통신 프로토콜에 최적화된 차량 내부 시스템 및 소프트웨어용 방화벽입니다.

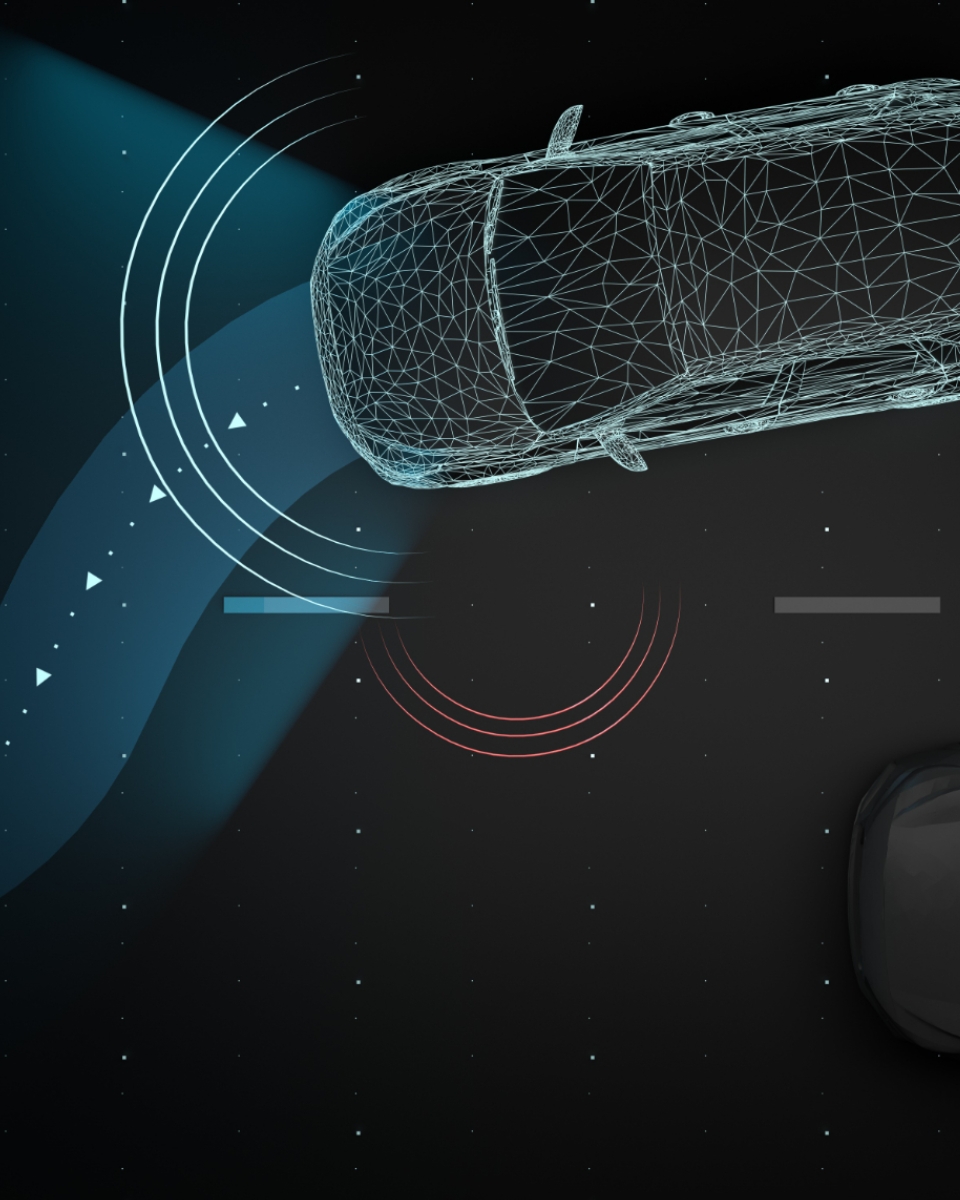

스마트 카 내부통신은 다양한 사용자 요구 사항에 의해 수많은 ECU가 탑재되고 있으며 대용량 데이터(고화질 영상, 대용량 제어 신호) 처리 및 ECU 간의 내부 트래픽 증가 등의 이유로 통신 프로토콜이 확대되고 있는 추세입니다.

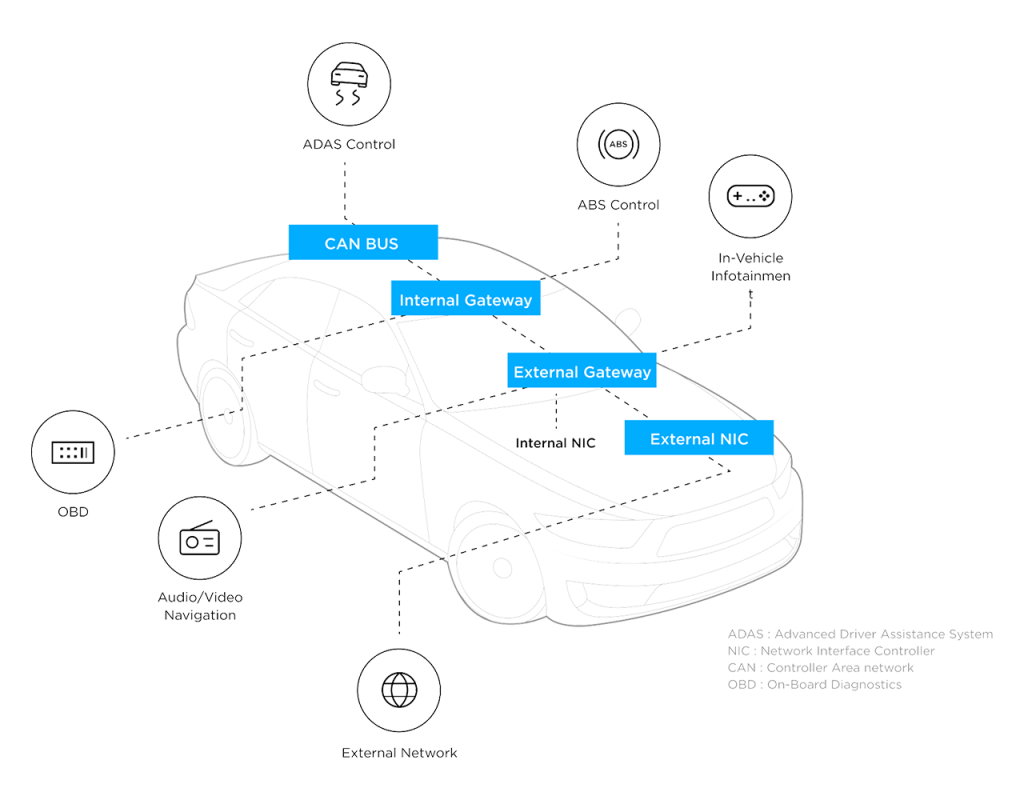

차량 내부에서 일어날 수 있는 모든 상황은‘Firewall (경로제어)’와 ‘IDS(침입탐지)’로 구분되기에 전자제어장치별 보안성과 안정성을 강화하고 모니터링이 필요합니다.

AutoCrypt IVS는 자동차 통신 보안에 필요한 방화벽과 침입 탐지 시스템과 ECU에 안전한 통신에 필요한 보안을 제공합니다.

FEATURE

차량 내부 보안의 시작은

AutoCrypt IVS

강화된 보안과 모니터링으로 차량 내/외부 비정상적인 동작이나 공격 시도에도 차량 전체를 안전하게 보호합니다.

OEM 클라우드 내 수집되는 실시간 데이터를 활용해 차량 사이버 보안 위협을 모니터링하고 탐지가 가능합니다.

WHY AUTOCRYPT

완벽한 내부 차량 보안, AutoCrypt IVS

AutoCrypt IVS는 원격 관리 서버를 통해 탐지 로그를 수신하고 보안 정책을 업데이트해 차량 내 보안 조치를 최신 상태로만 유지합니다.

외부 네트워크에서 수신되는 트래픽을 제어하는 방화벽, 침입을 탐지하고 차단합니다. 차량 탑재 네트워크의 비정상적인 동작과 부정적인 접근을 감지합니다.

실시간 모니터링을 통해 정책 업데이트와 운영 관리를 지원하여 내부의 비정상적인 통신 내용도 분석해 대응이 가능합니다. 글로벌 표준을 준수하고 글로벌 인증 획득으로 전문적이고 구체화한 기능을 통한 솔루션을 제공합니다.

안전한 대응이 가능한 AutoCrypt IVS

아우토크립트는 24시간 365일 시스템으로 자동차 사이버 보안을 탐지하고 대응합니다. AutoCrypt IVS는 차량 전체 보안을 확인할 수 있는 vSOC(Vehicle Security Operation Center)를 제공하여 전체적인 차량 보안의 현황과 운영 상황을 감지하고 분석할 수 있습니다.

OEM의 클라우드에서 수집된 실시간 데이터를 사용하여 새로운 유형도 빠르게 탐지하고 대응이 가능합니다.

제조사와 차종에 따라 다양한 보안 정책을 수립하고 적용할 수 있는 사용성을 지원하며 다양한 환경의 보안 데이터를 수집하고 활용이 가능해 다양한 위험에 선제 대응이 가능합니다.

더 완벽하고 안전한,

AutoCrypt IVS

주요 차량용 Chip 제조사 침투

10개사 / 12개사

주요 완성차 OEM 차량 제어기(ECU)보안

16개사

자사 보안 스택 탑재 차량 제어기(ECU)양산

1,500만 대 확정